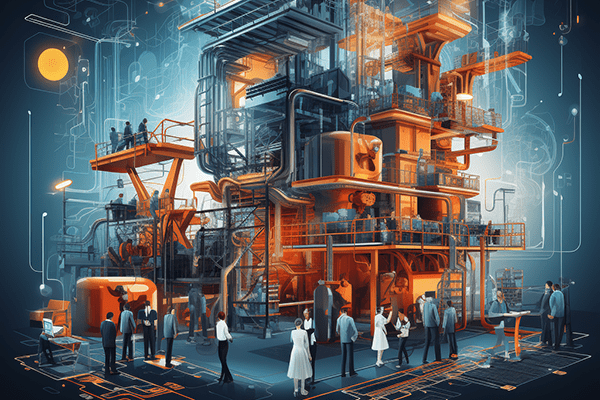

Estrategias Esenciales de Ciberseguridad para la Protección de la Industria 4.0

La Industria 4.0 ha marcado el comienzo de una nueva era de innovación tecnológica, transformando la forma en que operan las industrias y creando oportunidades sin precedentes...

Estrategias Esenciales de Ciberseguridad para la Protección de la Industria 4.0 Leer más »